افزایش حملات بدافزاری XenoRAT به نهادهای دیپلماتیک در کره جنوبی

کمپین جاسوسی با حمایت دولتی، سفارتخانههای خارجی در کره جنوبی را با هدف استقرار بدافزار XenoRAT از طریق مخازن مخرب در GitHub هدف قرار داده است.

به گزارش محققان Trellix، این کمپین از ماه مارس آغاز شده و همچنان فعال است و تاکنون حداقل ۱۹ حمله Spearphishing علیه اهداف با ارزش بالا انجام داده است.

اگرچه زیرساختها و تکنیکهای استفادهشده مشابه الگوی گروه کره شمالی Kimsuky (APT43) است، اما شواهدی نیز وجود دارد که با فعالیت عوامل مستقر در چین مطابقت بیشتری دارد.

کمپین چندمرحلهای

این حملات در سه فاز انجام شده که هر کدام دارای Email Lureهای متمایزی بین اوایل مارس تا ژوئیه بوده است.

- فعالیتهای اولیه در ماه مارس آغاز شد؛ قدیمیترین ایمیل کشفشده یک سفارت اروپای مرکزی را هدف قرار داده بود.

- در ماه می، مهاجمان تمرکز خود را به اهداف دیپلماتیک تغییر دادند و از Lureهای پیچیدهتر استفاده کردند.

- محققان Trellix اعلام کردند: «در ۱۳ می ۲۰۲۵، ایمیلی به یک سفارت اروپای غربی ارسال شد که وانمود میکرد از سوی یکی از مقامات ارشد هیئت اتحادیه اروپا بوده و به موضوع ‘Political Advisory Meeting at the EU Delegation on May 14’ اشاره داشت.»

- بین ژوئن و ژوئیه، مهاجمان به سراغ موضوعات مرتبط با اتحاد نظامی ایالات متحده و کره رفتند.

اهداف اصلی این حملات عمدتاً سفارتخانههای اروپایی در سئول بودند و Themeها شامل دعوتنامههای جعلی جلسه، نامههای رسمی و دعوتنامههای رویدادها بود که اغلب از طریق جعل هویت دیپلماتها ارسال میشد.

Lureها بهشدت زمینهمحور و چندزبانه بودند و به زبانهای کرهای، انگلیسی، فارسی، عربی، فرانسوی و روسی نوشته شده بودند. علاوه بر این، برای افزایش اعتبار کمپین، اکثر ایمیلها بهگونهای زمانبندی شده بودند که با رویدادهای واقعی مطابقت داشته باشند.

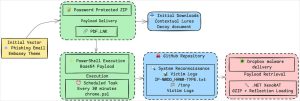

در تمامی فازهای حمله، روش تحویل بدافزار ثابت باقی ماند. مهاجمان فایلهای آرشیو (.ZIP) دارای رمز عبور را از طریق سرویسهای ذخیرهسازی Dropbox، Google Drive یا Daum ارسال میکردند تا احتمال شناسایی توسط سیستمهای حفاظتی ایمیل کاهش یابد.

این آرشیوها حاوی یک فایل .LNK بودند که در قالب یک فایل PDF جعلی پنهان شده بود. با اجرای آن، کد PowerShell مبهمسازیشده فعال میشد و Payload بدافزار XenoRAT را از GitHub یا Dropbox دریافت کرده و با ایجاد Scheduled Tasks پایداری آن را تضمین میکرد.

XenoRAT یک تروجان قدرتمند است که قابلیتهایی همچون ثبت کلیدهای فشردهشده (Keylogging)، گرفتن Screenshot، دسترسی به وبکم و میکروفون سیستم آلوده، انتقال فایل و اجرای دستورات از طریق Remote Shell را فراهم میکند.

طبق گزارش Trellix، بدافزار XenoRAT بهصورت مستقیم در حافظه از طریق Reflection بارگذاری میشود و با استفاده از Confuser Core 1.6.0 مبهمسازی شده است تا حضور مخفیانهای در سیستمهای نقضشده حفظ کند.

نشانههای چین و کره شمالی

محققان Trellix تأکید کردهاند که این حملات با پروفایل APT43 همخوانی دارد و از تکنیکهای متداول منتسب به گروه تهدید کره شمالی Kimsuky استفاده میکند.

شواهدی که این نتیجهگیری را تقویت میکنند شامل موارد زیر است:

- بهرهبرداری از سرویسهای ایمیل کرهای

- استفاده از GitHub برای Command and Control (C2)

- بهکارگیری GUID و Mutex منحصربهفرد که با دیگر خانوادههای بدافزاری Kimsuky سازگاری دارد

- ثبت IPها و دامنههایی که پیشتر با کمپینهای Kimsuky مرتبط بودهاند

با این حال، تحلیل Timezone نشان میدهد که بخش عمده فعالیت مهاجمان با الگوی یک بازیگر مستقر در چین تطابق دارد. این موضوع همچنین در توقف فعالیتها طی تعطیلات ملی چین و عدم همبستگی با تعطیلات کرهای بازتاب یافته است.

Trellix در جمعبندی اعلام میکند که این کمپین با سطح اطمینان متوسط به APT43 نسبت داده میشود، با این فرضیه که نوعی حمایت یا دخالت چین در آن وجود داشته باشد.